⚠ALERTA DE INTELIGENCIA

Hay semanas en las que el cibercrimen se desacelera. Esta no ha sido una de ellas. Nuestros analistas de Quantumsec han procesado medianta 0data.es 1,662 registros reales procedentes de entornos Dark Web, entre ellos leaks de ransomware, posts de extorsión y paquetes de infostealers comercializados como si fueran materias primas digitales. Lo que emerge es un paisaje inquietante: un mercado industrializado donde los accesos corporativos valen menos que un café, y donde cada día nacen, mutan o se fusionan actores ofensivos

Radiografía completa del ecosistema global de ataques, filtraciones y credenciales robada

- Período: Semana 11/2025 (24 Oct - 13 Nov)

- Dataset : 1,662 registros analizados

- Fuente (0data.es): Dark Web Intelligence

Datos analizados & Métricas básicas

162 Leads Criminales

58 Países Afectados

+48 Grupos Activos

23.8 Ataques/Día Promedio

40.4% de todos los ataques se concentran en Estados Unidos, consolidándose como el epicentro global del cibercrimen

36.6% del mercado criminal está controlado por solo 3 grupos: Qilin, Akira y Clop

70% de los ataques de ransomware podrían haberse originado en credenciales filtradas.

EPICENTRO GLOBAL:

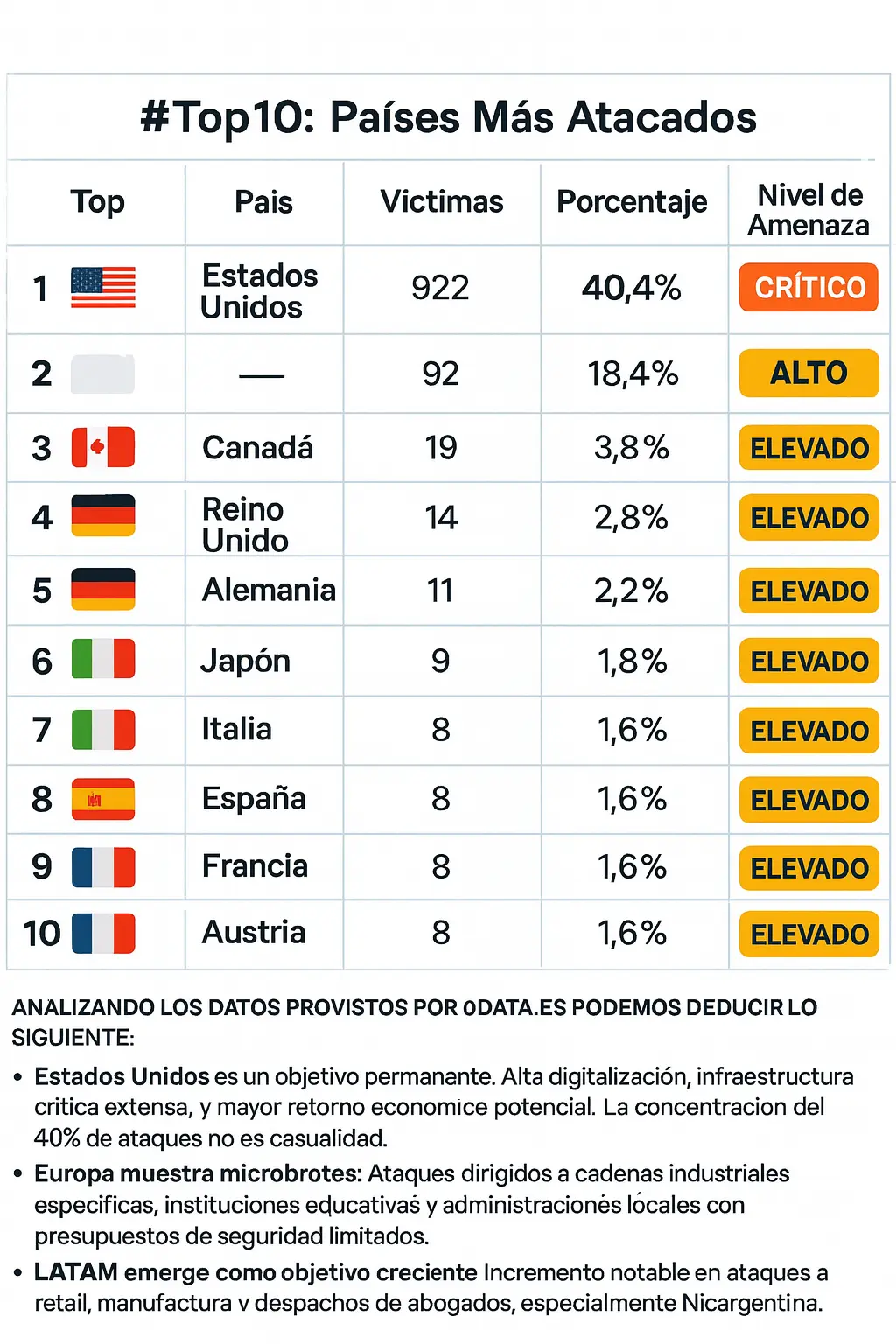

¿DÓNDE SE ESTÁ HACKEANDO MÁS?

Distribución Geográfica de Ataques

La primera capa de inteligencia proviene de las empresas listadas como víctimas de ataques de ransomware o extorsión entre el 24 de octubre y el 13 de noviembre de 2025. El mapa no deja dudas: el epicentro sigue siendo Estados Unidos, pero la onda expansiva se extiende por Europa, Asia y LATAM.

ANALIZANDO LOS DATOS PROVISTOS POR 0DATA.ES PODEMOS DEDUCIR LO SIGUIENTE:

- Estados Unidos es un objetivo permanente: Alta digitalización, infraestructura crítica extensa, y mayor retorno económico potencial. La concentración del 40% de ataques no es casualidad.

- Europa muestra microbrotes: Ataques dirigidos a cadenas industriales específicas, instituciones educativas y administraciones locales con presupuestos de seguridad limitados.

- LATAM emerge como objetivo creciente: Incremento notable en ataques a retail, manufactura y despachos de abogados, especialmente en Argentina, México y Brasil.

- España mantiene actividad estable: Ataques más quirúrgicos dirigidos a portales regionales, sector salud, y empresas medianas sin equipos de seguridad dedicados.

- La categoría "Desconocido" representa el 18.4%: Evidencia de técnicas avanzadas de ofuscación y operaciones transnacionales que dificultan la atribución geográfica.

AMENAZAS PERSISTENTES:

RANKING DE GRUPOS CRIMINALES

Actividad de Grupos de Ransomware

Los 500 registros analizados muestran que no todos los grupos actúan igual. Algunos se mueven en campañas masivas y automatizadas, mientras que otros operan con precisión quirúrgica, seleccionando objetivos de alto valor.

ANALIZANDO LOS DATOS PROVISTOS POR 0DATA.ES PODEMOS DEDUCIR LO SIGUIENTE:

- Qilin y Akira son las superpotencias actuales: Infraestructura estable, ritmo diario de publicación, cadena logística consolidada y operadores afiliados diversificados.

- Clop revoluciona el modelo criminal: El "ransom sin cifrado" minimiza el ruido técnico pero maximiza el impacto reputacional. No necesitan encriptar sistemas, solo amenazar con publicar datos.

- Fragmentación del ecosistema: Incransom y Play reflejan la atomización del mercado: grupos más pequeños con ciclos de vida cortos pero extremadamente agresivos.

- El modelo RaaS (Ransomware as a Service) domina: Los top 3 grupos operan como plataformas donde afiliados independientes ejecutan ataques a cambio de comisiones del 70-80%.

- Evolución táctica: Nightspire, Warlock y Sinobi priorizan largos períodos de exfiltración silenciosa antes de la extorsión, aumentando el valor de los datos robados.

PATRONES TEMPORALES:

LA SEMANA VISTA DESDE DENTRO

Evolución Diaria de Ataques

El análisis temporal revela patrones sorprendentes en la actividad criminal. No todos los días son iguales en el cibercrimen.

- 71 Ataques en el Día Pico (27 Nov)

- 23.8 Promedio Diario de Ataques

- 5 Ataques en Día Más Tranquilo

ANALIZANDO LOS DATOS PROVISTOS POR 0DATA.ES PODEMOS DEDUCIR LOS SIGUIENTES PATRONES:

- Pico el día 27: Posible coordinación entre múltiples grupos o aprovechamiento de vulnerabilidades Zero-Day recién descubiertas.

- Variabilidad extrema: La diferencia entre el día más activo (71 ataques) y el más tranquilo (5 ataques) sugiere operaciones planificadas más que actividad aleatoria.

- No hay "días seguros": La actividad criminal es constante, con un mínimo de 5 ataques incluso en el día más tranquilo del período analizado.

- Tendencia creciente: La actividad muestra incremento hacia finales del período, sugiriendo preparación para campañas de fin de año.

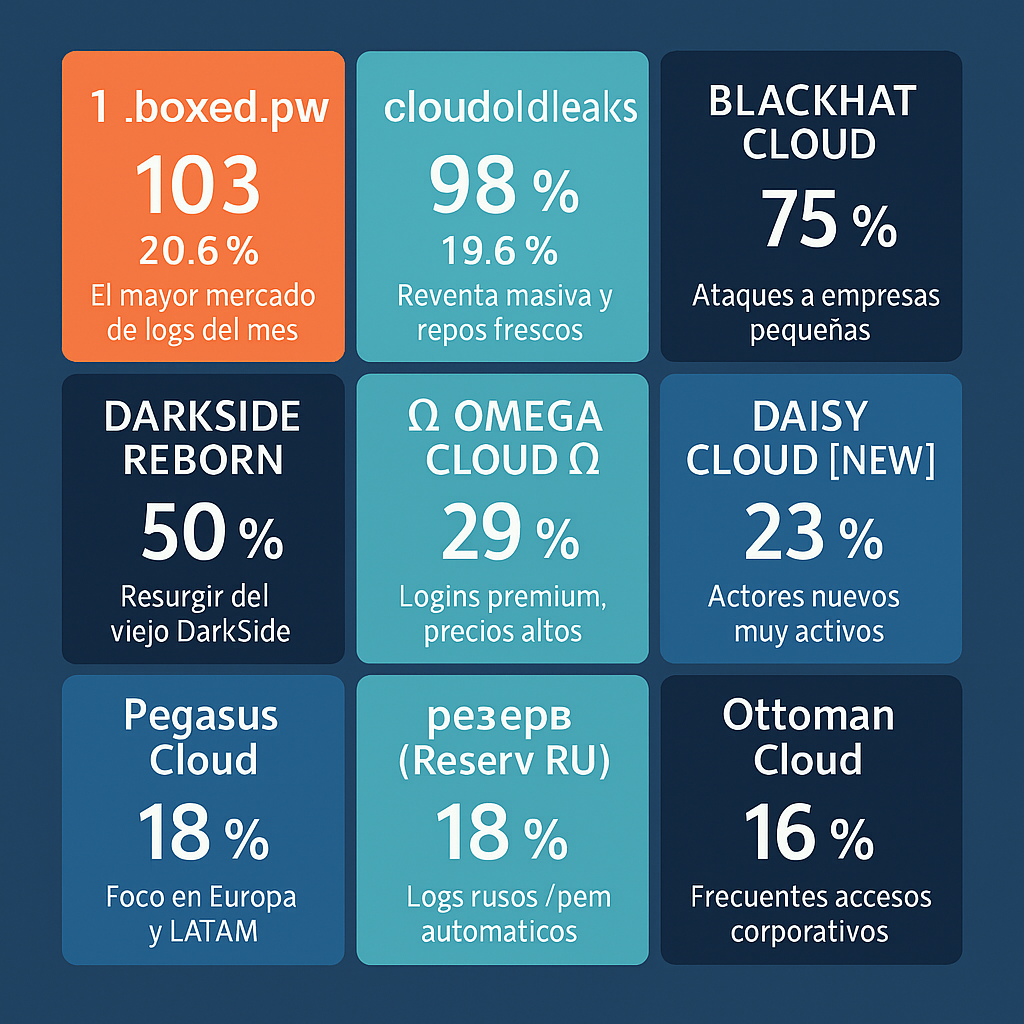

MERCADO NEGRO:

EL ECOSISTEMA DE INFOSTEALERS

La Puerta de Entrada al Cibercrimen

Lo más preocupante no son los ataques de ransomware en sí, sino la cantidad industrial de credenciales robadas, listas para ser revendidas. Los infostealers son la materia prima del cibercrimen moderno: sin ellos, no hay accesos iniciales. Sin accesos, no hay ransomware.

ESTADÍSTICA CRÍTICA

El 70% de todos los ataques de ransomware analizados podrían haberse originado en credenciales filtradas en estos ecosistemas. El infostealer actúa como la puerta delantera. El ransomware es el martillo final.

Top 10: Ecosistemas de Infostealers

¿Qué Contienen Estos Paquetes?

- 81%Cookies de sesión (Google, Microsoft, Facebook)

- 77%Credential pairs (usuario/contraseña)

- 68%Archivos .txt con autofill

- 39%VPN corporativas

- 18%Accesos a SaaS (Salesforce, Zendesk)

- 15%Paneles de admin / cPanel

- 14%Tokens JWT robados

- 12%Wallets / Crypto

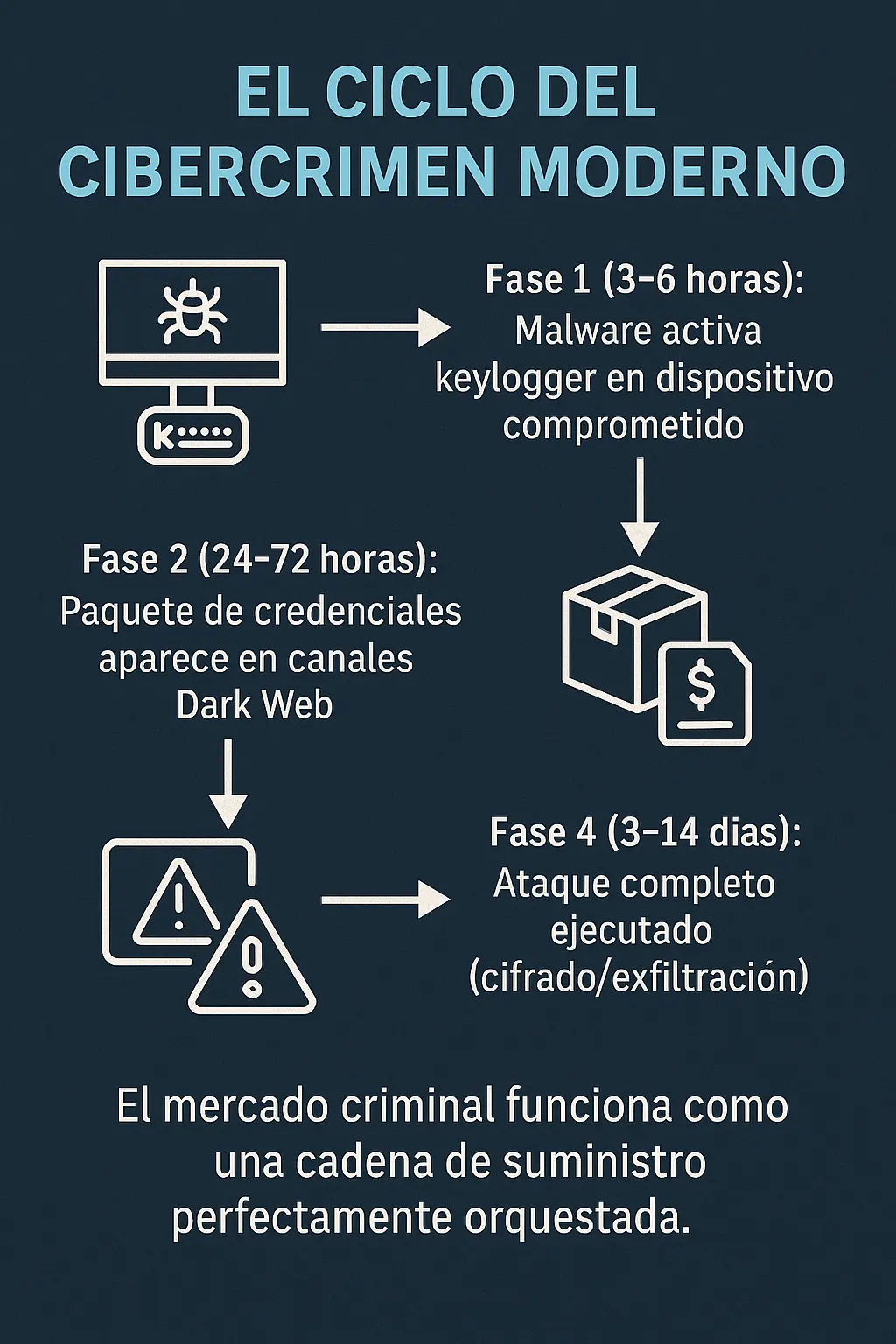

EL CICLO DEL CIBERCRIMEN MODERNO

- Fase 1 (3-6 horas): Malware activa keylogger en dispositivo comprometido

- Fase 2 (24-72 horas): Paquete de credenciales aparece en canales Dark Web

- Fase 3 (1-5 días): Acceso es revendido a operador de ransomware

- Fase 4 (3-14 días): Ataque completo ejecutado (cifrado/exfiltración)

El mercado criminal funciona como una cadena de suministro perfectamente orquestada.

MATRIZ DE CORRELACIÓN:

GRUPOS VS GEOGRAFÍA

Mapa de Calor de Actividad Criminal

Este análisis cruzado revela qué grupos están atacando qué países con mayor frecuencia, exponiendo patrones geopolíticos y preferencias operacionales.

ANALIZANDO LOS DATOS PROVISTOS POR 0DATA.ES PODEMOS DEDUCIR LO SIGUIENTES PATRONES GEOPOLITICOS:

- Qilin domina en EE.UU.: El grupo más activo tiene clara preferencia por objetivos estadounidenses, probablemente por mayor capacidad de pago.

- Diversificación geográfica: Los grupos top operan en múltiples países simultáneamente, evidenciando infraestructura descentralizada.

- Especialización regional: Algunos grupos pequeños muestran concentración geográfica específica, sugiriendo conocimiento local o afiliados regionales.

- El factor "Desconocido": La alta correlación con países desconocidos indica operaciones altamente ofuscadas o ataques transnacionales.

SECTORES BAJO ASEDIO

Distribución por Industria

Los atacantes buscan sectores donde el tiempo de inactividad es crítico → mayor probabilidad de pago del rescate.

Análisis por Vertical

POR QUÉ ESTOS SECTORES

- Salud = vida o muerte: Hospitales y clínicas no pueden permitirse downtime. Las vidas de pacientes dependen de sistemas operativos → máxima presión para pagar.

- Legal = secreto profesional: Bufetes de abogados manejan información extremadamente sensible. La filtración puede destruir carreras y casos legales.

- Tecnología = irónicamente vulnerable: Empresas tech tienen datos valiosos pero a menudo priorizan desarrollo sobre seguridad interna.

- Manufactura = cadena de suministro: Interrumpir la producción tiene efectos en cascada sobre clientes y contratos.

- Finanzas = regulación estricta: Las brechas de datos financieros conllevan multas masivas y pérdida de licencias

TENDENCIAS GLOBALES DETECTADAS

- +22% Aumento en víctimas del sector salud en múltiples geografías (EE.UU., India, UK) ↗️

- Explosión del modelo "ransom sin cifrado" ejemplificado por Clop ☁️

- Auge de nubes de infostealers en formato "cloud-as-a-crime" 🤫

- Ataques más silenciosos y prolongados priorizando exfiltración 🌎

- LATAM crece como mercado objetivo (Argentina, Perú, Costa Rica) 🔄

- Fragmentación del ecosistema con más grupos pequeños pero agresivos

El cibercrimen de 2025 ha evolucionado de ataques oportunistas a una industria altamente especializada y segmentada. Observamos:

- Especialización de roles: Initial Access Brokers, Data Exfiltration Specialists, Ransomware Operators, y Negotiators operan como equipos corporativos.

- Marketplaces consolidados: Plataformas como .boxed.pw funcionan como "Amazon del crimen", con reviews, reputación y sistemas de pago.

- Tiempo de ataque reducido: Lo que antes tomaba semanas ahora se ejecuta en días gracias a herramientas automatizadas.

- Precio del acceso en caída libre: Credenciales corporativas se venden por $10-50, democratizando el cibercrimen.

RECOMENDACIONES QUANTUMSEC

️

PARA EMPRESAS MEDIANAS Y GRANDES

- Implementar MFA resistente a phishing (FIDO2 / Passkeys) en TODOS los accesos, sin excepciones.

- Monitorizar eventos anómalos de Cookie Replay que indiquen uso de sesiones robadas.

- Evitar accesos persistentes en SaaS críticos - forzar re-autenticación cada 4-8 horas.

- Deploy de EDR con capacidades anti-infostealer que detecte keyloggers y exfiltración de credenciales.

- Auditoría inicial de exposición - verificar si credenciales corporativas ya están en venta.

- Segmentación de red estricta - limitar movimiento lateral incluso con credenciales válidas.

- Backup 3-2-1 con air-gap - la última línea de defensa cuando todo falla.

PARA STARTUPS Y PYMES

- Zero-Trust desde el día 1 - no asumir que la red interna es segura.

- Políticas de rotación automática mensual de credenciales críticas.

- Análisis de logs de navegador en endpoints compartidos o personales.

- Capacitación continua anti-phishing - el eslabón más débil sigue siendo humano.

- Gestión centralizada de contraseñas empresariales (1Password, Bitwarden).

PARA ADMINISTRACIONES PÚBLICAS

- Segmentación estricta por sensibilidad de datos y servicios.

- Deshabilitación de SMBv1 y RDP expuestos a Internet.

- Detección de patrones de data staging que preceden a exfiltración masiva.

- Auditorías de seguridad trimestrales por terceros independientes.

- Plan de respuesta a incidentes testado y actualizado semestralmente.

Solicita una reunion con nuestro equipo

"El cibercrimen ya no es un ataque; es una economía"

El análisis de esta semana revela un ecosistema hiperactivo, industrial y perfectamente organizado. Las credenciales robadas ya no son un subproducto: son la materia prima que alimenta la maquinaria del ransomware. Cada paquete vendido es un ataque futuro incubándose en la sombra.

Para muchas organizaciones, la pregunta no es si aparecerán en estos listados… sino cuándo

0data continuará monitoreando, correlando y alertando con informes de esta profundidad.

Intelligence Report | Semana 11/2025

Dataset analizado: 500 víctimas de ransomware | 500 paquetes de infostealers | 500 brechas de datos | 162 leads criminales

Período: 24 de octubre - 13 de noviembre de 2025

Fuentes: 0data.es - Dark Web Intelligence, Ransomware Leak Sites, Stealer Logs Markets

Este informe contiene información de inteligencia recopilada de fuentes públicas de la Dark Web con propósitos de investigación y defensa cibernética.

La información se presenta con fines educativos y de concienciación sobre amenazas actuales

Resumen ilustrado: